Recentemente, os especialistas em segurança descobriram um novo malware "Lucifer", baseado em DDoS e criptografia auto-propagável, que explora vulnerabilidade crítica para infectar dispositivos Windows.

Essa vulnerabilidade foi descoberta em 29 de maio de 2020, após investigar a vulnerabilidade, os especialistas a nomearam como Lucifer, e esse malware é capaz de conduzir ataques DDoS , e é muito conhecido por todos os tipos de explorações em diferentes dispositivos vulneráveis do Windows.

De acordo com o relatório da Palo Alto Networks, o principal motivo da vulnerabilidade era infectar o computador, atacando-o com explorações críticas, pois eles pretendem tirar vantagem de um registro "exaustivo" de vulnerabilidades não corrigidas.

Porém, existem correções acessíveis para todos os bugs significativos e de alta gravidade, mas várias empresas foram atingidas pelo malware e nem sequer se candidataram às correções ainda.

Campanha Lucifer: Cryptojacking e DDoS

Inicialmente, o autor desse malware decidiu nomeá-lo como Satan DDoS, embora já exista um malware com nome semelhante a "Satan ransomware". Portanto, o autor, depois de discutir com sua equipe, decidiu manter o nome "Lúcifer".

Depois de decidir o nome, os especialistas reconheceram duas versões do Lucifer durante a pesquisa. No entanto, no início, eles se concentraram na versão 1 e, em seguida, destacaram as alterações e as corrigiram na versão 2 na próxima parte.

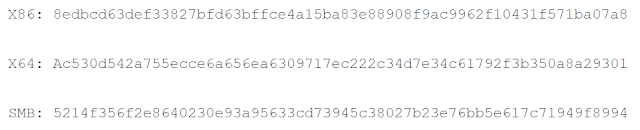

Bem, o malware "Lucifer" compreende um total de três seções, e todas as três seções contêm um binário para uma finalidade especial.

A seção de suporte ao x86 inclui uma versão x86 do XMRig 5.5.0 compactada por UPX, enquanto a seção de recursos x64 inclui uma versão x64 do XMRig 5.5.0 compactada por UPX.

Por último, a seção SMB inclui um binário, que contém muitos grupos de equações, como EternalBlue e EternalRomance, e o implacável backdoor DoublePulsar.

Lúcifer: Versão 2

Bem, se falarmos sobre a versão 2 de "Lucifer", é bastante comparável ao seu precursor. Como suas habilidades e comportamentos gerais são muito semelhantes aos originais, e mais importante, ele separa o XMRig para criptojacking , não apenas isso, mas também gerencia a operação C2 e se desenvolve por exploração e vulnerabilidade de força bruta.

Ambas as versões compartilham muitas semelhanças, mas a versão 2 tem algumas diferenças surpreendentes, o que faz com que seja melhor que a versão 1.

Os especialistas também opinaram que o malware está crescendo em sofisticação; é por isso que eles alertam os usuários e pedem que sejam cuidadosos.

Além disso, as empresas poderiam se defender com ações simples de segurança, como implementar patches e alterar e colocar algumas senhas fortes.

- HFS encontrado na resposta HTTP: CVE-2014-6287

- Jetty encontrado na resposta HTTP: CVE-2018-1000861

- Servlet encontrado na resposta HTTP: CVE-2017-10271

Nenhuma palavra-chave encontrada na resposta HTTP: -

- Vulnerabilidades de execução remota de código (RCE) do ThinkPHP

- CVE-2018-7600

- CVE-2017-9791

- CVE-2019-9081

- Execução remota de código (RCE) do PHPStudy Backdoor

Todos esses malwares são perigosos e os especialistas recomendam fortemente a todas as organizações que mantenham seu sistema atualizado, removam todas as credenciais fracas e tenham uma camada de proteção para ajudar em situações de emergência.

Lucifer - Novo malware auto-propagador explora vários bugs críticos para infectar dispositivos Windows

20:23

Cyber Crime, Geek, Hacking, Malwares, Notícias, Tecnologia